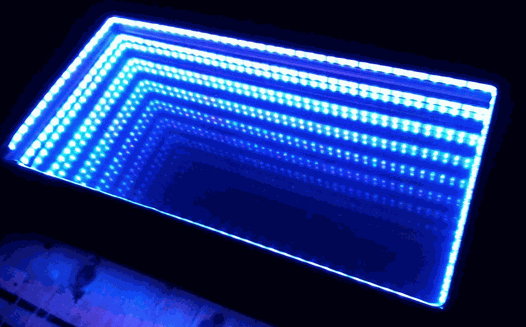

Imaginez un espace numérique immense, aux possibilités quasi infinies. Pour se représenter sa taille, pensons à tous les grains de sable sur toutes les plages de la Terre. Le nombre de combinaisons possibles dans cet espace numérique (2^256, soit environ 1,15 x 10^77) est bien plus grand que le nombre de ces grains de sable ! Chaque “clé” dans cet espace est comme une adresse unique dans cet univers numérique.

Les Fonctions de Hachage : Créer des Empreintes Digitales Numériques

Pour organiser et sécuriser les données dans cet espace gigantesque, nous utilisons des fonctions de hachage. Pensez à une fonction de hachage comme à un fabricant d’empreintes digitales numériques.

Vous lui donnez n’importe quelle information numérique – un texte, une image, un fichier entier – et la fonction de hachage va produire une empreinte digitale unique et de taille fixe, qu’on appelle la valeur de hachage.

Les fonctions de hachage ont des propriétés essentielles :

- Unicité (Résistance aux collisions) : Comme de vraies empreintes digitales, les valeurs de hachage sont conçues pour être pratiquement uniques. Il est extrêmement improbable que deux informations numériques différentes produisent la même valeur de hachage. C’est ce qu’on appelle la résistance aux collisions.

- Déterminisme : Si vous donnez exactement la même information à la fonction de hachage, elle produira toujours la même valeur de hachage. C’est prévisible et constant.

- Sens Unique (Résistance à la pré-image) : Par contre, il est impossible de faire le chemin inverse ! Si vous avez seulement la valeur de hachage (l’empreinte digitale), vous ne pouvez pas retrouver l’information numérique d’origine. C’est une fonction à sens unique.

Exemple concret : IPFS et l’Adressage par le Contenu

C’est grâce à ces fonctions de hachage qu’IPFS (InterPlanetary File System) fonctionne. Quand vous stockez un fichier sur IPFS, le système calcule la valeur de hachage du contenu de ce fichier. Cette valeur de hachage devient l’adresse unique de votre fichier sur IPFS. Si vous modifiez le fichier, même d’un seul caractère, sa valeur de hachage changera complètement, et il aura une nouvelle adresse. Cela garantit que chaque fichier sur IPFS a une adresse unique et vérifiable, basée sur son contenu.

Les Clés Cryptographiques (ECC) : Vos Clés du Monde Numérique

Maintenant, parlons des clés cryptographiques à "courbe elliptique" (ECC), comme celles générées par Ed25519. Ces clés sont vos véritables clés d’accès et de contrôle dans cet espace numérique. Imaginez les comme les clés de votre maison ou de votre voiture, mais dans le monde digital.

On utilise souvent des paires de clés : une clé privée et une clé publique.

- Clé Privée : Votre clé privée est comme votre mot de passe numérique secret. Vous devez absolument la garder secrète et ne jamais la partager. C’est elle qui vous permet de créer des signatures numériques (prouvant que c’est bien vous qui êtes à l’origine d’une action) et de déchiffrer des informations qui vous sont destinées personnellement.

- Clé Publique : Votre clé publique est dérivée de votre clé privée, mais elle est conçue pour être partagée sans danger. Les autres peuvent utiliser votre clé publique pour vérifier vos signatures numériques et pour vous envoyer des messages chiffrés que seul vous pourrez déchiffrer avec votre clé privée.

Ed25519 : Sécurité et Efficacité

Ed25519 est un système cryptographique moderne et performant qui génère ces paires de clés en utilisant la cryptographie sur les courbes elliptiques. Il est réputé pour sa sécurité et son efficacité.

- Sécurité Robuste : Les clés Ed25519 sont de 256 bits, ce qui les rend extrêmement difficiles à casser. Essayer de deviner une clé privée Ed25519 est comme chercher un grain de sable spécifique parmi tous les grains de sable de la Terre – pratiquement impossible !

- Rapidité : Ed25519 est aussi très rapide, ce qui le rend utilisable au quotidien pour signer des documents numériques, sécuriser des communications, etc.

Duniter/Cesium et la Monnaie Libre

Dans le contexte de la monnaie libre et d’outils comme Cesium/Duniter, votre identifiant et votre mot de passe servent à générer une clé cryptographique. Cette clé vous donne une “coordonnée” unique dans l’espace numérique 2^256 et vous permet de gérer votre compte de June, la monnaie libre, selon les règles établies par Duniter.

Libérer l’Espace Créatif

Grâce à ces technologies, nous pouvons stocker des fichiers (films, musique, documents), signer des contrats, et interagir en ligne de manière sécurisée et vérifiable, sans avoir besoin de faire constamment appel à des tiers de confiance. C’est une opportunité immense pour libérer l’espace créatif et construire un internet plus décentralisé et plus respectueux de la liberté individuelle.

Astroport, MadeInZion et Votre Empreinte Numérique

Astroport (qui fournit un “disque dur IPFS” décentralisé) et MadeInZion (une “crypto-nation” p2p) utilisent ces principes pour créer de nouvelles infrastructures numériques. Votre clé cryptographique devient la clé de votre “avatar numérique”, vous permettant de gérer votre identité en ligne, votre “mémoire numérique”, et de participer à de nouveaux types de contrats sociaux, basés sur la confiance cryptographique et les monnaies libres.

Re.You Relocate

En comprenant ces bases – l’immensité de l’espace numérique, les empreintes digitales numériques des fonctions de hachage, et la puissance des clés cryptographiques – vous êtes mieux équipé pour naviguer et façonner ce nouveau monde numérique.

Espace et Planètes Numériques

Comprendre l’Immatériel (2^256)