Dans notre monde hyperconnecté, visualiser le trafic internet en temps réel peut être à la fois fascinant et instructif. Que vous soyez un professionnel de la cybersécurité, un passionné de technologie, ou simplement curieux de voir les flux de données mondiaux, plusieurs outils en ligne proposent des visualisations dynamiques et interactives. Voici trois des meilleures ressources pour observer le trafic internet mondial en temps réel :

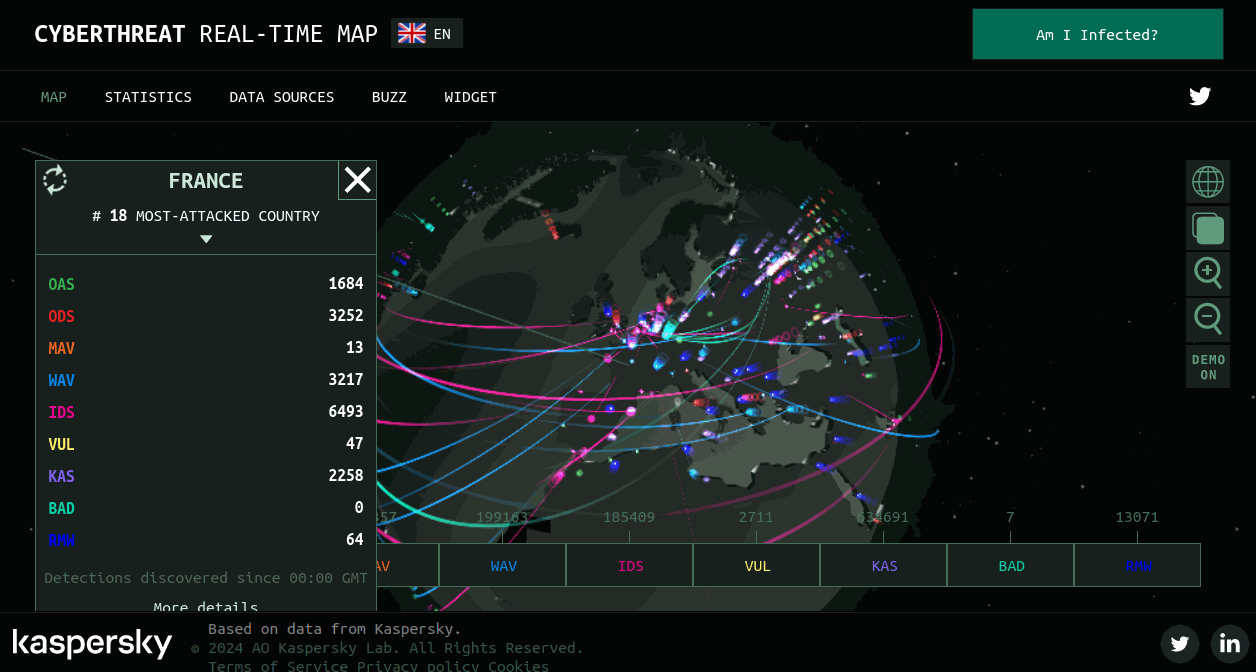

1. Kaspersky Cyberthreat Real-time Map

La carte en temps réel de Kaspersky est un outil impressionnant qui affiche les cybermenaces à travers le monde. Bien que principalement axée sur la sécurité, cette carte montre également les flux de trafic mondial, en illustrant les attaques et autres activités malveillantes en cours. Cette carte dynamique est une ressource précieuse pour comprendre les menaces actuelles et voir comment elles se déplacent à travers le globe.

- Lien : Kaspersky Cyberthreat Map

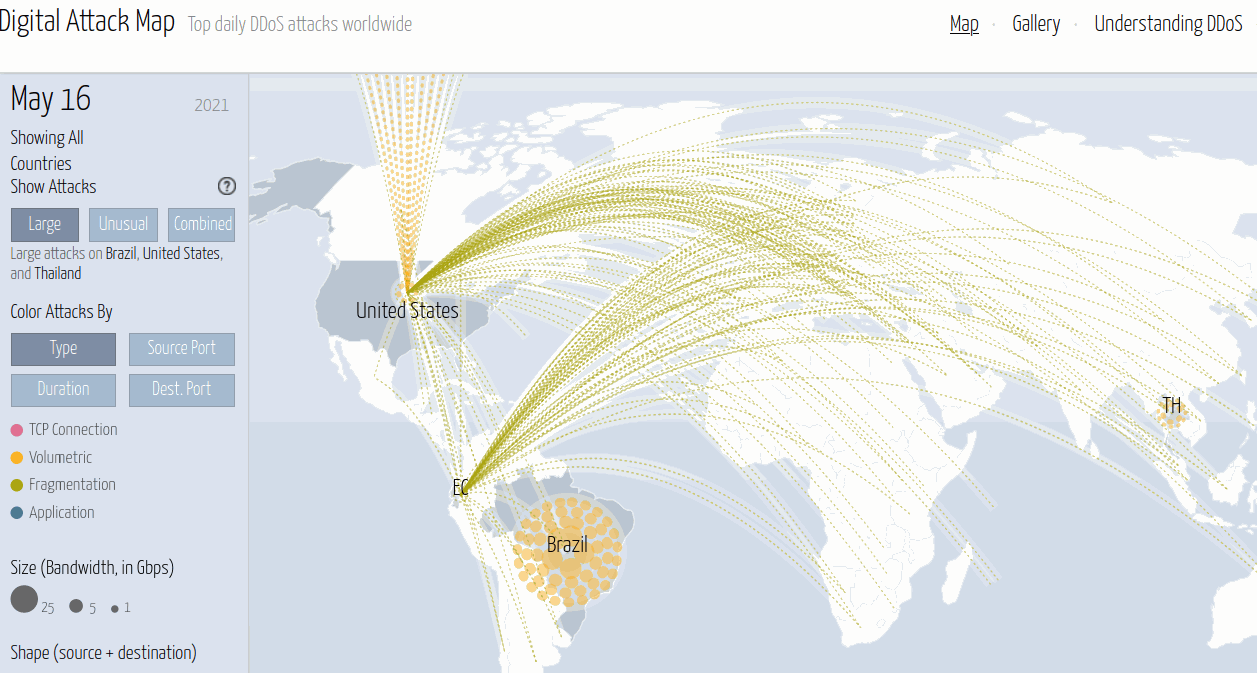

2. Digital Attack Map

Développée par Google Ideas et Arbor Networks, la Digital Attack Map offre une visualisation en temps réel des plus grandes attaques DDoS dans le monde. Cette carte interactive permet également de visualiser l’évolution des attaques au fil du temps, offrant ainsi un aperçu clair des points chauds et des tendances en matière de sécurité internet.

- Lien : Digital Attack Map

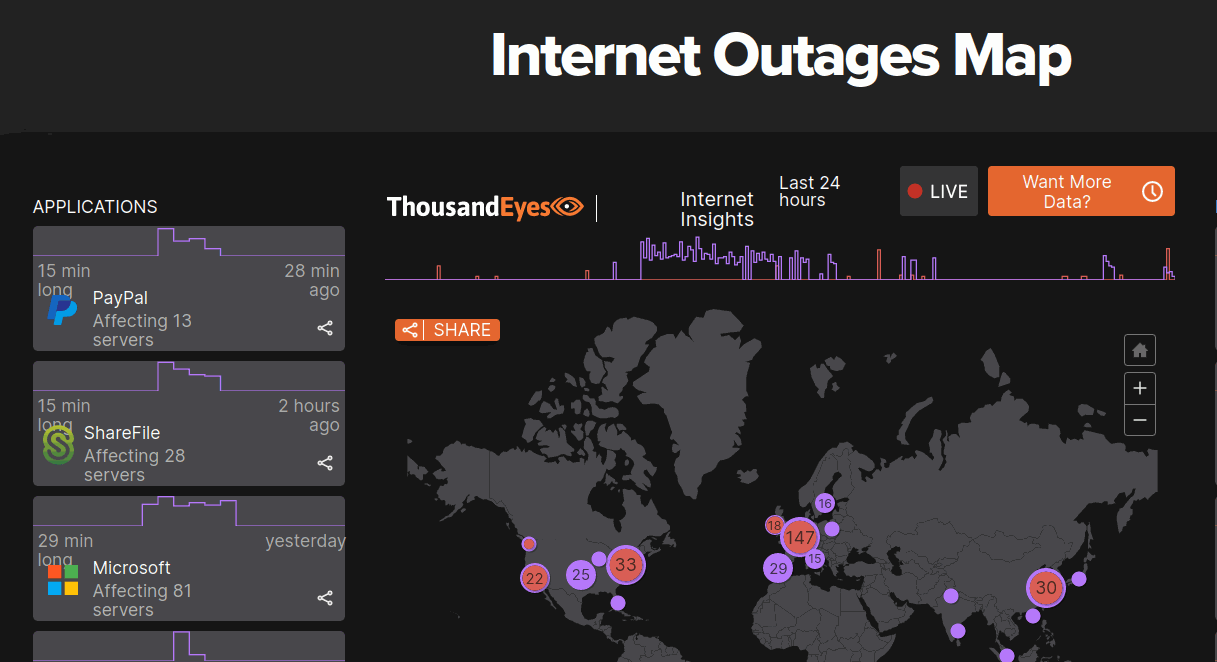

3. ThousandEyes Internet Outages Map

ThousandEyes propose une carte des pannes internet en temps réel, montrant les interruptions de service et les problèmes de performance à travers le monde. Cette carte est extrêmement utile pour identifier les zones affectées par des pannes et comprendre comment ces interruptions influencent le trafic internet global.

Internet et Cerveau d’un Malade Épileptique : Une Comparaison Inattendue

Pour mieux comprendre la complexité et les défis de la gestion du trafic internet mondial, on peut comparer le réseau global à un cerveau humain, et plus particulièrement à celui d’un malade épileptique. Tout comme un cerveau épileptique, l’internet est sujet à des “crises” ou perturbations soudaines et imprévisibles - qu’il s’agisse d’attaques DDoS, de pannes de réseau, ou d’autres types de perturbations. Ces crises perturbent le flux normal de données, créant des interruptions qui peuvent avoir des répercussions mondiales.

Incapacité de Faire le Lien entre un Individu et une Adresse IP

Malgré les vastes capacités de surveillance et de collecte de données, il demeure extrêmement difficile, voire impossible, de faire le lien entre un individu vivant et une adresse IP ou un logiciel spécifique. Les adresses IP peuvent être partagées, dynamiques, ou utilisées par des intermédiaires, rendant l’identification précise d’un utilisateur une tâche complexe et incertaine.

Web3 : Une Solution Potentielle avec des Précautions

Le Web3, avec ses promesses de décentralisation et de contrôle accru des utilisateurs sur leurs propres données, offre une voie pour corriger certains des inconvénients du web actuel. En utilisant des technologies telles que les blockchains et les contrats intelligents, le Web3 peut offrir une transparence et une sécurité accrues, tout en préservant la confidentialité des utilisateurs[8].

Cependant, il est crucial de souligner l’importance de la gestion des clés privées dans cet environnement. Une clé privée est l’élément fondamental qui permet l’accès aux données et aux ressources sur le Web3. Si cette clé dépend d’une autre ou est compromise, l’utilisateur risque de perdre l’accès à ses données. Par conséquent, la gestion sécurisée et indépendante des clés privées est impérative pour tirer pleinement parti des avantages offerts par le Web3.

La Monnaie Libre G1 : Une Innovation pour l’Identité Décentralisée et le Vote Quadratique

La monnaie libre G1 (ou Ğ1) est une cryptomonnaie qui permet à chaque utilisateur de posséder une clé créatrice du jeton, offrant ainsi une identité décentralisée avec un anonymat relatif, reliée par une toile de confiance. Ce système est basé sur les principes de la Théorie Relative de la Monnaie (TRM), qui propose une vision équitable de la création monétaire[4].

Identité Décentralisée

Avec G1, chaque utilisateur possède une clé publique et privée qui sert à créer de nouveaux jetons de manière équitable et décentralisée. Cette clé agit comme une identité numérique décentralisée, validée par une toile de confiance. La toile de confiance garantit que les utilisateurs sont des personnes réelles et uniques, tout en préservant un certain niveau d’anonymat.

Vote Quadratique

Un des avantages du système G1 est sa capacité à servir de socle pour établir le vote quadratique. Le vote quadratique est une méthode de vote qui permet de donner plus de poids aux préférences intenses d’une minorité, tout en limitant l’influence excessive des majorités. Ce système permet une prise de décision plus équitable et représentative des préférences de la communauté[4].

Précautions avec les Clés Privées

Comme avec tout système décentralisé, il est crucial de sécuriser ses clés privées. Dans le contexte de G1, la perte ou la compromission de la clé privée peut entraîner la perte d’accès aux jetons et à l’identité numérique associée. Il est donc essentiel de ne pas dépendre d’une autre clé pour accéder à ses données et de sécuriser ses clés de manière indépendante et fiable.

Conclusion

Ces outils de visualisation en temps réel offrent une perspective unique sur le trafic internet mondial. Que ce soit pour suivre les cyberattaques, les pannes de service, ou simplement observer les flux de données, ces cartes interactives vous permettent de rester informé des tendances actuelles et des mouvements sur le réseau global. La comparaison de l’internet au cerveau d’un malade épileptique met en lumière la complexité et la vulnérabilité du réseau mondial. Enfin, le Web3 et la monnaie libre G1 promettent de surmonter certaines de ces vulnérabilités, à condition que les utilisateurs gèrent correctement leurs clés privées.

Citations:

[1] https://cybermap.kaspersky.com/fr

[2] https://www.digitalattackmap.com

[3] https://www.thousandeyes.com/outages/

[4] https://www.copylaradio.com/blog/blog-1/post/le-vote-quadratique-95

[5] https://cybermap.kaspersky.com/fr/subsystems

[6] https://www.digitalattackmap.com/about/

[7] https://www.thousandeyes.com/fr-fr/product/internet-insights/

[8] https://fr.cointelegraph.com/news/decentralized-id-web3-usecase-cardano

[9] https://www.informatiquenews.fr/15-tableaux-de-bord-pour-visualiser-les-cyberattaques-a-travers-le-monde-72060

[10] https://www.news-eco.com/communique/arbor-networks-et-jigsaw-filiale-dalphabet-collaborent-a-lamelioration-de-digital-attack-map-outil-de-cartographie-des-menaces-ddos-mondiales/

[11] https://www.thousandeyes.com/fr-fr/product/internet-insights/network-outages

[12] https://purpoz.com/project/inspirer-leurope/collect/depot/proposals/la-monnaie-point-aveugle-de-la-crise-climatique

[13] https://www.redlegg.com/blog/cyber-threat-maps

[14] https://www.zdnet.com/article/arbor-networks-google-draw-digital-attack-map/

[15] https://docs.thousandeyes.com/product-documentation/internet-insights/int-limited-outage-map

[16] https://journals.openedition.org/terminal/4190

Animation du Trafic Internet Mondial

Outils de Visualisation en Temps Réel